El Cuerpo Nacional de Policía ha llevado a cabo una compleja investigación contra una de las mayores redes de cibercrimen dedicada a infectar con ransomware millones de ordenadores de todo el mundo y obtener unos beneficios que superarían el millón de euros anuales. Una operación que permanece abierta y en la que hasta ahora hay 11 detenidos.

El conocido en España como "el virus de la Policía" es un tipo de malware que bloquea el ordenador y solicita el pago de una multa de 100 euros por acceder a páginas que contienen pornografía infantil o webs de intercambio de archivos. Sólo en nuestro país, desde que se detectó el virus en mayo de 2011, se han presentado más de 1.200 denuncias aunque el número de perjudicados es con seguridad mucho mayor. La investigación realizada por la Brigada de Investigación Tecnológica (BIT) de la Policía Nacional se ha desarrollado a nivel internacional y ha afectado al menos a 22 países, siendo de especial importancia la colaboración de Europol e Interpol para coordinar los grupos de trabajo en los países implicados.

1.000.000€ al año sólo en una célula financiera

La operación, bautizada con el nombre de "Ransom", ha culminado con la detención del responsable de la creación, desarrollo y difusión de las diferentes versiones del malware a nivel internacional: un ciudadano de 27 años y origen ruso. Esta persona fue arrestada en los Emiratos Árabes Unidos donde se encontraba de vacaciones gracias a una Orden Internacional de Detención y cuya extradición a España ya está en curso.

Además, se ha logrado la desarticulación de la célula financiera establecida en la Costa del Sol y cuya actividad de blanqueo del dinero obtenido con el fraude podría reportarles más de 1.000.000 € anuales, que estarían sacando del país mediante complejos y difícilmente detectables medios de pago online. Además del detenido en Dubai, se han producido 8 arrestos en Benalmádena y otros dos en Torremolinos vinculados en la célula financiera, de ellos 6 son ciudadanos rusos, 2 ucranianos y otros 2 de origen georgiano.

Los investigadores han practicado seis registros en la provincia de Málaga en los que han intervenido numerosos equipos informáticos utilizados para la actividad delictiva; tarjetas de crédito en las que canjeaban los códigos de Ukash, Paysafecard y Moneypak procedentes de las víctimas del ransomware como forma de hacer el dinero en efectivo, y unas 200 tarjetas de crédito con las que habían extraído 26.000 € en efectivo los días anteriores a su detención y cuyo envío a Rusia tenían previsto para el mismo día de su arresto.

Un virus en nombre de la Policía

El ransomware actúa en función de parámetros pre-fijados de navegación web, relacionados con la actividad de la víctima a través de la Red y de su geo-localización y se activa bloqueando el equipo informático. Tras el bloqueo aparece una ventana emergente que, bajo la apariencia de un comunicado en nombre de diferentes Cuerpos Policiales según el país de la víctima, alerta al usuario de que en su ordenador se ha constatado un tráfico de datos y de navegación vinculados directamente con diferentes ilícitos penales, como pornografía infantil, descargas ilegales o actividades de terrorismo, por lo que le inducen a pagar una supuesta multa. Incluso, el texto de esta "sanción" se muestra en diversos idiomas, dependiendo de la localización geográfica de la víctima, proporcionando en este mensaje diversas cuentas de correo electrónico para hacer frente a la misma.

Los cibercriminales convencen así a la víctima para efectuar el pago de 100 euros a través de dos tipos de pasarelas de pago virtuales y anónimas, a modo de multa por el ilícito penal presuntamente detectado para con ello conseguir el desbloqueo y el acceso de los datos del equipo informático infectado. Esta modalidad delictiva se denomina "ransomware" -secuestro por malware, en inglés- y opera como cualquier secuestro convencional con la diferencia de que los rehenes en este caso son los datos e información del ordenador.

El pago se exigía a través de determinadas tarjetas prepago que tienen un valor asignado mediante un código de registro, con lo que se preserva en todo momento el anonimato de la transacción.

Sistemas de lavado de dinero virtual

La célula financiera estaba especializada en blanquear los beneficios que en forma de dinero electrónico generaba la organización a nivel mundial. Para ello empleaban tanto sistemas de lavado de dinero virtual, como otros sistemas de blanqueo tradicionales ligados al mundo físico utilizando diversos portales de juego online, pasarelas de pago electrónico o monedas virtuales.

Una de las formas utilizadas por la rama española asentada en la Costa del Sol para el blanqueo del dinero electrónico era la utilización de tarjetas de crédito americanas, las cuales eran enviadas directamente desde distintos puntos de Estados Unidos mediante paquetería postal, y utilizadas como soporte para posteriormente canjear y extraer el dinero en efectivo de los códigos procedentes de las víctimas del ransomware, a través de cajeros en España. Una vez conseguido esto, y como paso final para desvincular el dinero en efectivo de su actividad delictiva en España, realizaban giros internacionales de dinero a través de establecimientos de cambio y locutorios de su connivencia con destino final a Rusia y con una periodicidad diaria.

La operación policial ha estado dirigida por la Brigada de Investigación investigación, perteneciente a la Comisaría General de la Policía Judicial, y en ella han colaborado la Comisaría Provincial de Málaga y los Goes de la Costa del Sol. Además, ha contado con la coordinación de Europol e Interpol, y la colaboración de Eurojust, el consejero de Interior de la Embajada Española en Moscú y la Embajada Española en los Emiratos Árabes Unidos.

El dispositivo ha estado dirigido por el Juzgado Central de Instrucción Número 3 de la Audiencia Nacional con el apoyo de la Fiscalía especial de Criminalidad Informática. También ha contado con el apoyo del Instituto Nacional de Tecnologías de la Comunicación (INTECO) así como empresas sector privado relacionadas con las TICs. La operación permanece abierta y no se descartan nuevas detenciones.

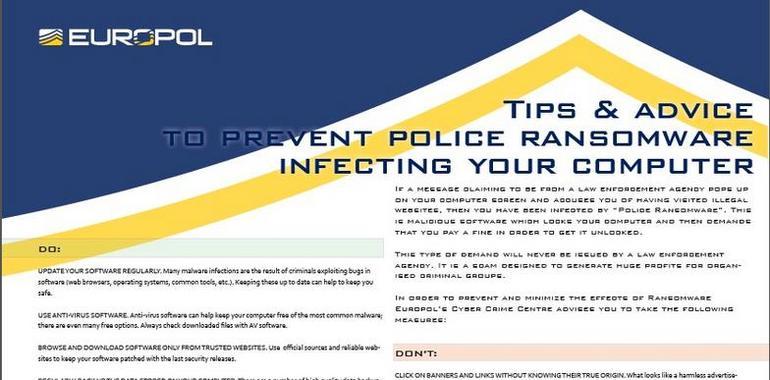

Consejos para evitar la infección de su ordenador

- No pague NUNCA un rescate a los cibercriminales

- Actualice el software del equipo informático

- Use un antivirus y aplicaciones anti-malware

- Realice back-ups periódicos y copias de seguridad

- En caso de ser infectado, siga los consejos de desinfección que aparecen en la web de la Oficina de Seguridad del Internauta de Inteco con más de 750.000 visitas relacionadas con este virus durante el año 2012